احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

29,500 تومانشناسه فایل: 6942

- حجم فایل ورد: 360.1KB حجم پیدیاف: 746.3KB

- فرمت: فایل Word قابل ویرایش و پرینت (DOCx)

- تعداد صفحات فارسی: 38 انگلیسی: 14

- دانشگاه:School of Information Technology, Deakin University, Australia

- ژورنال: Ad Hoc Networks (2)

مقدمه مقاله

سامانه بازشناسی با امواج رادیویی (RFID) یک تکنولوژی برای تشخیص و شناسایی اشیا به وسیله امواج رادیویی و بدون تماس، اتوماتیک و به شکل منحصر به فرد است [1]. تکنولوژی RFID اولین بار در سیستم هوایی IFF (تشخیص دوست و دشمن) در طول جنگ جهانی دوم استفاده شد. هم اکنون، با درنظر گرفتن این تکنولوژی به عنوان جایگزینی برای سیستم بارکدهای نوری، که هم اکنون استفاده از آنها رایج است، استفاده از این تکنولوژی جذاب تر شده است[2]. RFID مزیت های زیادی نسبت به بارکدهای مرسوم دارد. این روش می تواند برای اشیا گوناگون استفاده شود (بارکدهای نوری برای سطح های هموار استفاده می شود)، قابلیت خواندن/نوشتن به ما می دهد(بارکدهای نوری فقط خواندنی هستند)، نیازی به قرارگیری دستگاه بازخوان و برچسب در یک خط نیست (در بارکدهای نوری نیاز است) و همزمان می توان چند برچسب را با یک دستگاه خواند (در یک زمان با یک دستگاه تنها می توان یک بارکد نوری را خواند)[2,3]. این مزیت ها پتانسیل افزایش شدید بازدهی محیط های تجارت غیرمتمرکز، مانند سیستم مدیریت زنجیره های تامین کالا و سیستم های نظامی مخصوصا در زمینه کنترل انبار، توزیع و انتقال را دارد[4].

حجم بازار RFID در سال 2008، 5.2 میلیارد دلار تخمین زده شده است[5]. با این حال قسمت عمده این مقدار صرف طراحی RFID های ملی بزرگ (مانند ID ملی در چین) و کنترل دارایی [1] (مثلا در دپارتمان دفاع آمریکا[3]) شده است. نیاز به چنین کاربردهای RFID در حال اشباع شدن است و بنابراین این صنعت نیازمند توسعه کاربردهای جدید برای رسیدن به رشد برنامه ریزی شده به میزان 25 میلیارد دلار در سال 2018 است [5].

جذابیت جایگزینی تکنولوژی RFID با سیستم رایج بارکدی ایمن کردن سیستم های RFID را ضروری می کند. یک جنبه مهم امنیت، تشخیص هویت دوطرفه [2] برچسب توسط دستگاه بازخوان [3] و سرور نهایی است [6,7]. تشخیص هویت دو طرفه برای اطمینان از اینکه اطلاعات تنها برای دستگاه بازخوان و سیستم های سرور مجاز فرستاده می شود و اینکه دستگاه های بازخوان و سرور با برچسب های قانونی و استاندارد با هم در ارتباطند مورد نیاز است. همچنین محرمانه بودن تراکنش ها باید حاصل شود. بعلاوه، برای کاربردی شدن یک طرح، آن طرح باید با استانداردهای صنعتی سازگار باشد.

استاندارد EPC Class-1 Gen-2 [8] به عنوان استاندار صنعتی برای برچسب های RFID ارائه شده است. از نظر امنیتی، این استاندارد تنها نیازمند بکارگیری چک های افزونگی دوره ای [4] (CRC) و تولید کننده های عدد شبه تصادفی (PRNG ها) برای برچسب ها می باشد. بر پایه این مشخصات و با هدف پایین نگه داشتن قیمت برچسب ها، برچسب های EPC Class-1 Gen-2 تعداد محدودی درگاه موجود برای امنیت بیشتر دارند. قابلیت های محدود ذخیره سازی و پردازش برچسب های RFID، استفاده موثر از تکنیک های رمزنگاری را محدود می کنند، چرا که روی یک چیپ استاندارد حدود 2.3k-5k درگاه هم ارز برای مقاصد امنیتی وجود دارد[9]. این مقدار برای تکنیک های استاندارد رمزنگاری مانند RSA ناکافی است [9]. بعلاوه، استفاده از تکنیک های امنیتی جاافتاده اولیه مانند توابع هش (درهم) یک طرفه ممکن نیست. همانطور که چن و همکارانش [10] اشاره کرده اند، استفاده از توابع هش استاندارد مانند SHA-1 و MD5 نیازمند درگاه های 16k تا 20k است. این کار به وضوح برای برچسب های RFID ارزان قیمت غیرممکن است. با این حال، استفاده از باقیمانده های درجه دوم بر مبنای عملیات همنهشتی درجه دوم تنها نیازمند چند صد درگاه است که آنها را به یک گزینه جذاب برای ایمن کردن برچسب های ارزان قیمت EPC Class-1 Gen-2 تبدیل کرده است[10, 11].

ما همچنین اشاره می کنیم که روش های دیگر رمزنگاری ارزانتر مانند رمزنگاری بیضوی (ECC) موجودند و طرح های تشخیص هویتی مانند ERAP [12] بر پایه ی ECC برای سیستم های RFID پیشنهاد شده اند. با این حال، همانطور که باتینا و همکارانش [13] نشان داده اند، بکارگیری ECC نیازمند درگاه های هم ارز 8.2K و 15k است که بالاتر از قابلیت های برچسب های ارزان قیمت RFID است-بکارگیری کارآمد ECC برای برچسب های RFID نیز هنوز یک مسئله تحقیقاتی در حال بررسی است.

با این که کارهای زیادی برای تشخیص هویت و حفاظت از محرمانه بودن داده ها در سیستم های RFID انجام شده، این کارها بیشتر بر روی ویژگی های امنیتی بین دستگاه بازخوان و برچسب RFID تمرکز دارند [3, 15-17,10,18,11]. بعلاوه، در بیشتر طرح ها فرض می شود که یک کانال ایمن بین دستگاه بازخوان و سرور وجود دارد که این فرض برای دستگاه های بازخوان RFID بی سیم/موبایل مناسب نیست. کاربردهای جدید دستگاه های بازخوان RFID بی سیم/موبایلی نیازمند امنیت [5] و حفظ محرمانگی داده ها [6] برای هر دو کانال برچسب-بازخوان و همچنین کانال بازخوان-سرور است، زیرا هر دو کانال از نظر ایمنی در معرض خطر قرار دارند. این موضوع، انگیزه کار ما است. در این مقاله، مباحث اصلی می توانند به شکل زیر خلاصه شوند:

- ارائه یک روش جدید برای تشخیص هویت و حفظ محرمانگی در سیستم های RFID بر مبنای باقیماندههای درجه دو مطابق با قوانین EPC Class-1 Gen-2. طرح ما نیازمند آن است که برچسبها عملیات همنهشتی درجه دو، عملیات های بیتی (XOR، ضرب)، محاسبات CRC و تولید عدد تصادفی (مانند LEMED [19]) را انجام دهند. همه این قابلیت ها در برچسب های RFID ارزان قیمت وجود دارد [20,21].

- ارائه یک طرح تشخیص هویت اشتراکی مناسب برای سیستم های RFID با بازخوان های بی سیم/موبایلی که در آنها هر دو کانال برچسب-بازخوان و کانال بازخوان-سرور غیر ایمن هستند.

خصوصیات ایمنی لازم برای دستیابی به تشخیص هویت و حفظ محرمانگی در سیستم های RFID می تواند به شکل زیر خلاصه شود [18,22-24]:

- گمنامی برچسب (P1): پروتکل باید در مقابل سرقت اطلاعات که می تواند منجر به افشاء شدن شناسه واقعی برچسب شود مقاومت کند. این مهم است، زیرا در غیر این صورت یک هکر ممکن است بتواند یک برچسب صحیح را از روی آن کپی برداری(جعل) کند.

- حفظ محرمانگی مکان برچسب (P2): پروتکل باید اطمینان حاصل کند که محتویات پیام به اندازه کافی تصادفی هستند تا مطمئن شویم که هکر نمی تواند از آنها برای پیگیری مکان برچسب ها و بنابراین جمع آوری اطلاعات عمومی درباره کالای برچسب دار استفاده کرد.

- محرمانه بودن رو به جلو [7](P3): پروتکل باید اطمینان حاصل کند که در صورت حمله هکر به داده های داخلی برچسب، تراکنش های قبلی آن بوسیله هکر بازیابی نمی شود. این ویژگی نیازمند آن است که پیام های قبلی به داده های کنونی روی برچسب وابسته نباشند.

- گمنامی بازخوان (P4): پروتکل باید مانع سرقت اطلاعاتی شود که می تواند منجر به افشاء هویت واقعی بازخوان می شود. این موضوع مهم است، زیرا در غیر اینصورت هکر می تواند یک کپی صحیح از بازخوان ایجاد کند.

- محرمانه بودن مکان بازخوان(P5): پروتکل باید اطمینان حاصل کند که محتویات پیام به اندازه کافی تصادفی هستند طوری که نتوان از آنها برای ردیابی محل بازخوان و بنابراین جمع آوری اطلاعات عمومی درباره صاحب آن استفاده کرد.

- حملات پاسخ [8](A1): پروتکل باید بتواند در برابر خطر هک از طریق پاسخ به پیام هایی که قبلا در طول مراحل قبلی پروتکل توسط هکر جمع آوری شده اند مقاومت کند. برای این کار باید پیام ها در هر دور پروتکل منحصر به فرد باشند.

- حمله نابهنگام سازی [9](A2): پروتکل باید بتواند از مراحل ناقص پروتکل که ممکن است با متوقف کردن پیام ها به صورت انتخابی توسط یک هکر اتفاق افتاده باشد، بازیابی شود. نکته مهم آنکه، این متوقف کردن پیام ها بوسیله هکر نباید باعث ناهمزمانی بین برچسب و سرور/بازخوان شود.

- جعل هویت [10] سرور (A3): پروتکل باید اطمینان حاصل کند که هویت سرور نمی تواند بوسیله هکر جعل شود. این موضوع نیازمند آن است که برچسب/بازخوانی هویت سرور را مورد بررسی قرار داده و تایید کند که به تشخیص هویت دو طرفه منجر می شود.

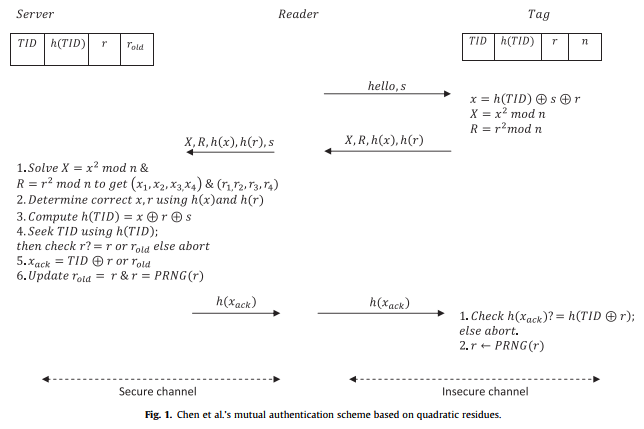

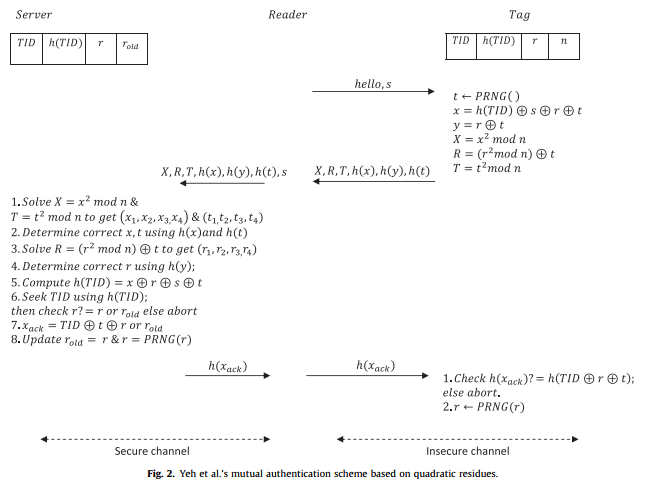

بقیه مقاله به این شرح است. در بخش 2 ما کارهای مرتبط را با مرور دو طرح بر مبنای باقیمانده های درجه دو پیشنهادی توسط چن و همکارانش[ 10] و یه و همکارانش [11] ارائه می کنیم. در بخش 3 رویکرد ما بر مبنای باقیمانده های درجه دو ارائه داده و در بخش 4 تحلیل های دقیق امنیتی و مقایسه عملکرد طرح ما ارائه می شود. بخش 5 نتیجه پژوهش ارائه شده است.

[1] . Asset tracking

[2] . Mutual authentication

[3] . Reader

[4] . Cyclic redundancy checks

[5] . Security

[6] . Privacy

[7] . Forward secrecy

[8] . Reply attacks

[9] . Desynchronisation attack

[10] . Impersonation

ABSTRACT A practical quadratic residues based scheme for authentication and privacy in mobile RFID systems

In this paper we propose a novel approach to authentication and privacy in mobile RFID systems based on quadratic residues and in conformance to EPC Class-1 Gen-2 specifications. Recently, Chen et al. (2008) [10] and Yeh et al. (2011) [11] have both proposed authentication schemes for RFID systems based on quadratic residues. However, these schemes are not suitable for implementation on low-cost passive RFID tags as they require the implementation of hash functions on the tags. Consequently, both of these current methods do not conform to the EPC Class-1 Gen-2 standard for passive RFID tags which from a security perspective requires tags to only implement cyclic redundancy checks (CRC) and pseudo-random number generators (PRNG) leaving about 2.5k–5k gates available for any other security operations. Further, due to secure channel assumptions both schemes are not suited for mobile/wireless reader applications. We present the collaborative authentication scheme suitable for mobile/wireless reader RFID systems where the security of the server–reader channel cannot be guaranteed. Our schemes achieves authentication of the tag, reader and back-end server in the RFID system and protects the privacy of the communication without the need for tags to implement expensive hash functions. Our scheme is the first quadratic residues based scheme to achieve compliance to EPC Class-1 Gen-2 specifications. Through detailed security analysis we show that the collaborative authentication scheme achieves the required security properties of tag anonymity, reader anonymity, reader privacy, tag untraceability and forward secrecy. In addition, it is resistant to replay, impersonation and desynchronisation attacks. We also show through strand space analysis that the proposed approach achieves the required properties of agreement, originality and secrecy between the tag and the server.

Introduction

Radio Frequency Identification (RFID) is a technology that enables the non-contact, automatic and unique identification of objects using radio waves [1]. RFID technology was first used in the IFF (Identify Friend or Foe) aircraft system during World War II. However, its use for commercial applications has recently become attractive with RFID technology seen as the replacement for the optical barcode system that is currently in widespread use [2]. RFID has many advantages over the traditional barcode. It can be applied to different objects (optical barcodes must have a flat surface), it provides read/write capability (optical barcodes are read only), it does not require line-of-sight contact with readers (optical barcodes do) and more than one tag can be read at the same time (optical barcodes can only be read one at a time) [2,3]. These advantages have the potential to significantly increase the efficiency of decentralised business environments such as logistics and supply chain management particularly in the fields of inventory control, distribution and transportation [4].

It is estimated that the the RFID market in 2008 was worth USD 5.2 billion [5]. However, a major proportion of this value was due to large national RFID schemes such as the national ID (in China) and asset tracking (as in the US Dept. of Defense [3]). The demand for such traditional RFID applications is nearing saturation requiring the development of novel applications to achieve the projected growth of more than USD 25 billion in 2018 [5].

The attractiveness of RFID technology as a replacement for the traditional barcode system has necessitated the need for securing RFID systems. An important aspect of RFID security is mutual authentication of the tag, reader and back-end server [6,7]. Mutual authentication is required to ensure that tag information is made available to only valid reader and server systems and that readers and servers are communicating with legitimate tags. Additionally, privacy of communication also needs to be achieved. Further, for any scheme to be practical it needs to achieve compliance with industry standards and specifications.

The EPC Class-1 Gen-2 standard [8] has evolved as the industry standard for RFID tags. From a security perspective it requires tags to only implement cyclic redundancy checks (CRCs) and pseudo random number generators (PRNGs). Based on this specification and with the aim of keeping the cost of tags low, EPC Class-1 Gen-2 tags have limited number of gates available for additional security purposes. The limited processing and storage capability of the RFID tags limits the effective use of cryptographic techniques as there are roughly 2.5k–5k equivalent gates available for security purposes on a standard chip [9]. This is insufficient for standard cryptographic techniques such as RSA [9]. Further, the use of established security primitives such as one-way hash functions is not possible. As noted by Chen et al. [10] established hash functions such as SHA-1 and MD5 require between 16k and 20k gates for implementation. This is clearly infeasible for low-cost RFID tags. However, quadratic residues based on modular squaring operations require only a few hundred gates for implementation making them an attractive option for securing low cost EPC Class-1 Gen-2 tags [10,11].

We also note that while cheaper cryptographic alternatives such as Elliptic Curve Cryptography (ECC) exist and authentication schemes such as ERAP [12] based on ECC have been proposed for RFID systems. However, as demonstrated by Batina et al. [13], implementation of ECC would require between 8.2k and 15k equivalent gates which is beyond the capabilities of low cost RFID tags – the efficient implementation of ECC for RFID tags is still an open research problem. Many RFID applications use fixed RFID readers, where the channel between the RFID reader and the server is assumed to be secure. However, emerging applications of RFID such as the ‘‘Green Taxi’’ service and the fraudulent wine produce detection in Korea involve mobile RFID readers [14]. In the green taxi service, a passenger is able to retrieve the details regarding the taxi that they are traveling in based on the in-taxi RFID tag using a RFID-enabled mobile device (such as a smartphone). They can then transmit these details to friends and family, who are then able to track their location. However, insecure transmission of information over the wireless channel between the mobile reader and the back-end server can cause reader/owner privacy disclosure.

While there has been considerable work on authentication and privacy in RFID systems, these are concentrated on achieving security properties only between the RFID reader and the RFID tag [3,15–17,10,18,11]. Further, most schemes make the assumption of the existence of a secure channel between the reader and the server and are not suited for mobile/wireless RFID readers. Emerging applications with mobile/wireless enabled RFID readers require security and privacy properties to be achieved over both the tag–reader channel and the reader–server channel as both channels are open to compromise. Hence the motivation for our work. In this paper our main contributions can be summarized as:

- A novel approach to authentication and privacy in RFID systems based on quadratic residues and in conformance to EPC Class-1 Gen-2 specifications. Our scheme requires tags to perform modulo squaring, bitwise operations (XOR, multiplications), CRC calculations and pseudo random number generation (e.g., LAMED [19]) . All of these are within the capabilities of low-cost RFID tags [20,21].

- A collaborative authentication scheme suited to RFID systems with mobile/wireless readers where both the tag–reader channel and the reader-server channel are insecure.

The main distinctions between our work and the work of Chen et al. [10] and Yeh et al. [11] are:

- We do not require the tag to compute hash functions. Chen and Yeh require 3 and 4 hash functions to be implemented respectively.

- Our scheme takes into account the insecure nature of the reader-server channel and achieves, reader authentication, reader anonymity and reader location privacy explicitly. Chen and Yeh do not explicitly achieve these properties.

- Our scheme is suited for mobile/wireless reader RFID systems while Chen and Yeh’s schemes are not as they make secure channel assumptions with regards to the server–reader channel.

The required security properties to achieve authentication and privacy in RFID systems can be summarized as follows [18,22–24]:

- Tag anonymity (P1): The protocol should protect against information leakage that can lead to disclosure of a tag’s real identifier. This is important as otherwise an attacker may be able to clone a valid tag.

- Tag location privacy (P2): The protocol should ensure that the message contents are sufficiently randomized to ensure that they cannot be used to track the location(s) of the tags and thereby glean social information about the wearer of the tag.

- Forward secrecy (P3): The protocol should ensure that on compromise of the internal secrets of the tag, its previous communications cannot be traced by the attacker. This requires that previous messages are not dependent on current resident data on the tag.

- Reader anonymity (P4): The protocol should protect against information leakage that can lead to disclosure of a reader’s real identifier. This is important as otherwise an attacker may be able to clone a valid reader.

- Reader location privacy (P5): The protocol should ensure that the message contents are sufficiently randomized to ensure that they cannot be used to track the location(s) of the readers and thereby glean social information about the owner. Replay attacks (A1): The protocol should be able to resist compromise by an attacker through the replay of messages that have been collected by an attacker during previous protocol sequences. This requires that protocol messages in each round of the protocol are unique.

- Desynchronisation attack (A2): The protocol should be able to recover from incomplete protocol sequences that can occur due to an attacker selectively blocking messages. Importantly, such blocking of messages by an attacker should not lead to desynchronisation between the tag and the server/reader.

- Server impersonation (A3): The protocol should ensure that the server cannot be impersonated by an attacker. This requires that the tag/reader challenges a server to prove its legitimacy thereby achieving mutual authentication.

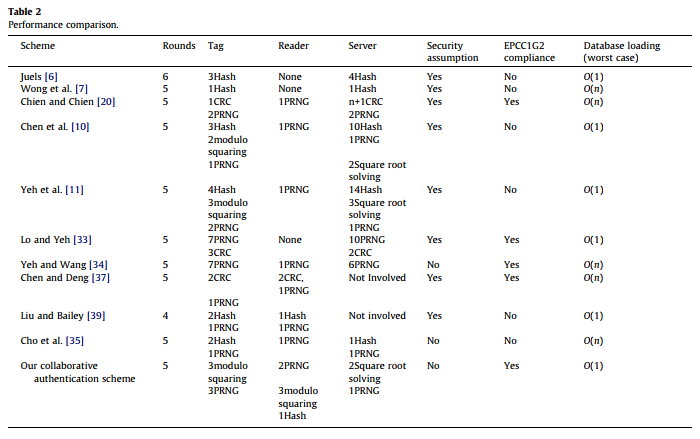

The rest of this paper is organized as follows. In Section 2 we present related work with an overview of the two quadratic residues based schemes proposed by Chen et al. [10] and Yeh et al. [11]. In Section 3 we present our approach based on quadratic residues followed by a detailed security analysis and performance comparison of our scheme in Section 4. Section 5 concludes the work

- مقاله درمورد احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- تشخیص هویت و حفظ حریم خصوصی در سیستم های RFID موبایل بر مبنای باقیمانده درجه دوم

- یک طرح پایدار باقیمانده معکوس برای احراز هویت و حفظ حریم خصوصی در سیستم های RFID موبایل

- پروژه دانشجویی احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- طرحی عملی بر مبنای باقیمانده درجه دوم برای احراز هویت در سیستم RFID سیار

- پایان نامه در مورد احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- تحقیق درباره احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- مقاله دانشجویی احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم در قالب پاياننامه

- پروپوزال در مورد احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- گزارش سمینار در مورد احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم

- گزارش کارورزی درباره احراز هویت و حفظ حریم خصوصی در سیستم های RFID (سامانه بازشناسی با امواج رادیویی) موبایل با یک طرح کاربردی مبتنی بر باقیمانده درجه دوم