امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

28,200 تومانشناسه فایل: 6052

- حجم فایل ورد: 251.4KB حجم پیدیاف: 384.7KB

- فرمت: فایل Word قابل ویرایش و پرینت (DOCx)

- تعداد صفحات فارسی: 45 انگلیسی: 19

- دانشگاه:DISTA, Dep. of Theoretical and Applied Science, University of Insubria, v. Mazzini 5, 21100 Varese, Italy

- ژورنال: Computer Networks (2)

چکیده

اینترنت اشیا (IoT) با تکنولوژی های ناهمگن مشخص می شود که با ارائه خدمات نوآورانه در حوزه های نرم افزاری مختلف نمود پیدا می کند. در این سناریو، رضایت از الزامات امنیتی و حفظ حریم خصوصی نقش اساسی ایفا می کند. چنین الزاماتی شامل محرمانه بودن اطلاعات و احراز هویت، کنترل دسترسی در شبکه IoT، حفظ حریم خصوصی و اعتماد در میان کاربران و اشیا و اجرای سیاست های امنیتی و حریم خصوصی است. با توجه به استانداردهای مختلف و بسته های ارتباطی درگیر، اقدامات امنیتی سنتی نمی توانند به طور مستقیم در فناوری های IoT اعمال شود. علاوه بر این، تعداد زیادی از دستگاه های متصل شده، مسائل مقیاس پذیری را افزایش می دهد؛ بنابراین یک زیر ساخت انعطاف پذیر باید بتواند با تهدیدات امنیتی در چنین محیطی پویا مقابله کند. در این پژوهش، چالش های عمده تحقیق و راه حل های موجود در زمینه امنیت IoT ، مسائل در دست بررسی مشخص و برخی از نکات برای تحقیقات آینده ارائه می شود.

مقدمه مقاله

در طول دهه گذشته، اینترنت اشیا (IoT) بی صدا و تدریجی وارد زندگی مان شده است، باید از در دسترس بودن سیستم های ارتباطی بی سیم متشکر باشیم (به عنوان مثال، RFID، WiFi، 4G، IEEE 802.15.x)، که به طور مداوم به عنوان محرک فناوری برای نظارت بسیار هوشمند و کنترل برنامه های کاربردی بکار می رود [1-3].

امروزه، مفهوم IoT بسیار پیچیده است، و شامل فناوری ها، خدمات، و استانداردهای مختلفی می شود و به طور گسترده ای به عنوان پایه و اساسی از بازار ICT، حداقل در ده سال آینده می باشد [4-6].

از نقطه نظر منطقی، یک سیستم IoT می تواند به عنوان مجموعه ای از دستگاه های هوشمند شرح داده شود که بر مبنای همکاری مشترک تعامل دارند تا هدف مشترکی را تکمیل کنند. در طبقه فناوری، در استقرار IoT ممکن است فرایندها و معماری های ارتباطی، فناوری ها، و روش های طراحی مختلفی بر مبنای هدف آن اتخاذ شود. برای مثال، سیستم IoT مشابه می تواند از قابلیت های یک شبکه حسگر بی سیم (WSN) استفاده کند که اطلاعات محیطی را در یک حوزه ی معین و مجموعه ای از گوشی های هوشمند که بر آنها برنامه های نظارتی اعمال می شود، جمع می کند. در میان، یک میان افزار استاندارد شده یا اختصاصی می تواند بکار رود تا دسترسی به منابع و خدمات مجازی آسان شود. میان افزار، به نوبه ی خود، ممکن است با استفاده از فناوری های ابر، جایگذاری متمرکز، یا سیستم های نظیر به نظیر اجرا شود [7].

البته، از این سطح بالای تجانس، به همراه مقیاس گسترده سیستم های IoT، انتظار می رود تا تهدیدهای امنیتی اینترنت کنونی، که بطور فزاینده ای استفاده می شود تا تعاملات انسان ها، ماشین آلات، و ربات ها را در هر ترکیبی موجب شود، تشدید سازد. بطور دقیق تر، اقدامات متقابل امنیتی سنتی و اجرای حریم خصوصی به سبب قدرت محاسبه گری محدود شان، نمی تواند به طور مستقیم در فناوری های IoT بکار رود؛ علاوه براین، تعداد زیاد دستگاه های متصل سبب بوجود آمدن مسائل مقیاس پذیری می شود. به طور همزمان، برای دسترسی به پذیرش کامل توسط کاربران، تعریف مدل های امنیتی معتبر، حریم خصوصی، و اعتماد مناسب در بافت برنامه های کاربردی IoT، الزامی است [8، 9، 2، 10، 11]. منظور از امنیت این است که ناشناس ماندن داده ها، محرمانه بودن، و یکپارچگی باید تضمین شود، همچنین احراز هویت و مکانیزم های مجوزی برای ممانعت از کاربران غیر مجاز (یعنی، افراد و دستگاه ها) برای دسترسی به این سیستم باید تضمین شود. در حالی که، الزامات حریم خصوصی مد نظر است، حفاظت از داده ها و محرمانه بودن اطلاعات شخصی کاربران باید تضمین شود، زیرا دستگاه ها ممکن است اطلاعات حساس (مثلا، عادت های کاربر) را مدیریت کنند. نهایتا، اعتماد مسئله ی مهمی است زیرا محیط IoT توسط دستگاه های مختلفی مشخص می شود که باید داده ها را در انطباق با نیازها و حقوق کاربران پردازش و مدیریت کنند.

توجه داشته باشید که انطباق و خوددرمانی نقش مهمی را در زیر ساخت های IoT ایفا می کنند، که باید برای مواجه با تغییرات معمول و غیر منتظره محیط های مدنظر توانا باشند. بر این اساس، باید با مسائل حریم خصوصی و امنیتی با درجه ی بالایی از انعطاف پذیری رفتار شود، همانطور که در تحقیقات [12، 13] به آنها پرداخته شده است. به همراه راه حل های امنیتی معمول، همچنین فراهم آوردن امنیت توکار در خود دستگاه ها (به عنوان مثال، تعبیه شده) لازم است تا از پیشگیری، شناسایی، تشخیص، مجزاسازی، و اقدامات متقابل پویا در برابر نقص های موفق دنبال شود، همان طور که در تحقیق [14] به آن تاکید شده است.

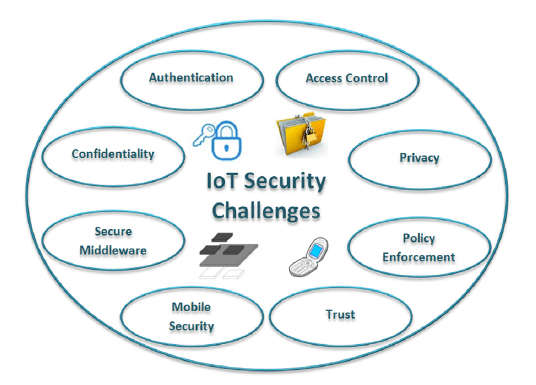

در این تحقیق، مرتبط ترین راه حل های موجود نسبت به امنیت (یعنی، یکپارچگی، محرمانه بودن، احراز هویت)، حریم خصوصی، اعتماد در زمینه IoT تجزیه و تحلیل می شود. همچنین بر پیشنهاداتی مربوط به امنیت میان افزارها و راه حل های امن برای دستگاه های تلفن همراه، و همچنین پروژه های بین المللی در حال انجام در مورد این موضوع تمرکز می کنیم. موضوع اصلی تجزیه و تحلیل شده در شکل 1 نشان داده شده است. در ادبیات پیشینه، پژوهش های دیگری که با مسائلی مرتبط با پارادایم IoT پرداخته اند به شرح زیر هستند: در مرجع [1] توانا سازی فناوری ها و میان افزارهای موجود IoT از نقطه نظر یک برنامه، تجزیه و تحلیل شد و مسائل امنیتی و حریم خصوصی به همراه استانداردسازی، نشانی یابی، و شبکه ارائه شده است؛ در مرجع [8] چالش های امنیتی و حریم خصوصی تنها از دیدگاه قانونی، با توجه خاصی به دستورالعمل های کمیسیون اروپا مورد بررسی قرار گرفت؛ در مرجع [2] بافت های تحقیقی عمده (یعنی، حوزه های تاثیر، پروژه ها، و فعالیت های استاندارد سازی) و چالش های موجود در IoT مورد بحث قرار گرفت، که همچنین به محرمانه بودن داده ها، حریم خصوصی، و اعتماد در رابطه با الزامات امنیتی پرداخته شد؛ مرجع [15] در مورد اینترنت اشیاء زیر آب است و تنها نکات کمی در مورد مسئله امنیتی ارائه شد؛ در مرجع [10]، مزایا و معایب معماری های متمرکز و پراکنده از لحاظ امنیت و حریم خصوصی در IoT به همراه تجزیه و تحلیل مدل های حمله ای اصلی و تهدید ها مورد بررسی قرار گرفت؛ مرجع [16] بررسی کلی در مورد جنبه های مختلف IoT، همانند فناوری های مربوطه، برنامه های کاربردی، سیستم عامل ابری، معماری، مصرف انرژی و مسائل امنیتی، کیفیت سرویس و پیامدهای استخراج داده ها ارائه شد؛ مرجع [17] تنها بر مسئله خاص مدیریت اعتماد در IoT تمرکز کرد.

سهم این تحقیق در جدول 1 با توجه به تحقیقات ذکر شده ی قبلی مقایسه شده است: این تحقیق به وضوح پذیرای طیف گسترده ای از تمامی جنبه های مربوط به امنیت است و البته شامل منابع اخیر در مورد این موضوع می باشد.

بقیه این مقاله به شرح زیر است: در بخش 2 رویکردهای موجود در مورد محرمانه بودن و کنترل دسترسی در IoT را تحلیل می کند. در بخش های 3 و 4 به ترتیب مسائل حریم خصوصی و اعتماد را بررسی می شود. در بخش 5 اجرای سیاست های امنیتی و حریم خصوصی در برنامه های IoT نشان می دهد. امنیت میان افزار ها در بخش 6 مورد بحث قرار گرفته است. بخش 7 مسائل امنیتی در دستگاه های همراه IoT را بررسی می کند؛ در بخش 8 ، به پروژه های بین المللی در حال انجام در مورد امنیت IoT اشاره دارد. بخش 9، این مقاله پایان می یابد و راه پیش رو را نشان می دهد.

ABSTRACT Security, privacy and trust in Internet of Things: The road ahead

Internet of Things (IoT) is characterized by heterogeneous technologies, which concur to the provisioning of innovative services in various application domains. In this scenario, the satisfaction of security and privacy requirements plays a fundamental role. Such requirements include data confidentiality and authentication, access control within the IoT network, privacy and trust among users and things, and the enforcement of security and privacy policies. Traditional security countermeasures cannot be directly applied to IoT technologies due to the different standards and communication stacks involved. Moreover, the high number of interconnected devices arises scalability issues; therefore a flexible infrastructure is needed able to deal with security threats in such a dynamic environment. In this survey we present the main research challenges and the existing solutions in the field of IoT security, identifying open issues, and suggesting some hints for future research.

Introduction

During the last decade, Internet of Things (IoT) approached our lives silently and gradually, thanks to the availability of wireless communication systems (e.g., RFID, WiFi, 4G, IEEE 802.15.x), which have been increasingly employed as technology driver for crucial smart monitoring and control applications [1–3]. Nowadays, the concept of IoT is many-folded, it embraces many different technologies, services, and standards and it is widely perceived as the angular stone of the ICT market in the next ten years, at least [4–6].

From a logical viewpoint, an IoT system can be depicted as a collection of smart devices that interact on a collaborative basis to fulfill a common goal. At the technological floor, IoT deployments may adopt different processing and communication architectures, technologies, and design methodologies, based on their target. For instance, the same IoT system could leverage the capabilities of a wireless sensor network (WSN) that collects the environmental information in a given area and a set of smartphones on top of which monitoring applications run. In the middle, a standardized or proprietary middleware could be employed to ease the access to virtualized resources and services. The middleware, in turn, might be implemented using cloud technologies, centralized overlays, or peer to peer systems [7]. Of course, this high level of heterogeneity, coupled to the wide scale of IoT systems, is expected to magnify security threats of the current Internet, which is being increasingly used to let interact humans, machines, and robots, in any combination. More in details, traditional security countermeasures and privacy enforcement cannot be directly applied to IoT technologies due to their limited computing power; moreover the high number of interconneted devices arises scalability issues. At the same time, to reach a full acceptance by users it is mandatory to define valid security, privacy and trust models suitable for the IoT application context [8,9,2,10,11]. With reference to security, data anonymity, confidentiality and integrity need to be guaranteed, as well as authentication and authorization mechanisms in order to prevent unauthorized users (i.e., humans and devices) to access the system. Whereas, concerning privacy requirement, both data protection and users personal information confidentiality have to be ensured, since devices may manage sensitive information (e.g., user habits). Finally, trust is a fundamental issue since the IoT environment is characterized by different devices which have to process and handle the data in compliance with user needs and rights.

Note that adaptation and self-healing play a key role in IoT infrastructures, which must be able to face normal and unexpected changes of the target environment. Accordingly, privacy and security issues should be treated with a high degree of flexibility as advocated in [12,13]. Together with the conventional security solutions, there is also the need to provide built-in security in the devices themselves (i.e., embedded) in order to pursue dynamic prevention, detection, diagnosis, isolation and countermeasures against successful breaches, as underlined in [14].

Our work analyzes the most relevant available solutions related to security (i.e., integrity, confidentiality, authentication), privacy, and trust in IoT field. We also focus on proposals regarding security middlewares and secure solutions for mobile devices, as well as ongoing international projects on this subject. The main topics analyzed are shown in Fig. 1. In literature, other surveys deal with issues related to the IoT paradigm: Ref. [1] analyzes the IoT enabling technologies and existing middlewares, also from an application point of view, and presents security and privacy open issues together with standardization, addressing, and networking ones; Ref. [8] considers the security and privacy challenges only under a legislative point of view, with particular attention to the European Commission directives; Ref. [2] discusses the main research contexts (i.e., impact areas, projects, and standardization activities) and challenges in IoT, dealing also with data confidentiality, privacy, and trust as regards security requirements; Ref. [15] is on Internet of Underwater Things and presents only few hints to security issue; Ref. [10] investigates the advantages and disadvantages of centralized and distributed architectures in terms of security and privacy in IoT with an analysis of the principal attack models and threats; Ref. [16] provides a general overview on various IoT aspects, such as the involved technologies, the applications, the cloud platforms, the architecture, the energy consumption and security issues, the quality of service and data mining implications; Ref. [17] focuses only on the specific issue of trust management in IoT.

The contribution of this paper is compared in Table 1 with respect to the aforementioned surveys: it clearly embraces with a broaded breath all security-related facets and of course it includes more recent references on the subject.

The rest of this paper is organized as follows. Section 2 analyzes the available approaches regarding confidentiality and access control in IoT. Sections 3 and 4 deal with privacy and trust issues, respectively. Section 5 shows the security and privacy policies enforcement in IoT applications. Security middlewares are discussed in Section 6. Section 7 addresses security in mobile IoT devices; Section 8 refers to the ongoing international projects on IoT security. Section 9 ends the paper and draws the road ahead.

- مقاله درمورد امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- امنیت، حریم خصوصی و اعتماد به اینترنت چیزها: راه پیش رو

- پروژه دانشجویی امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- مقاله امنیت و حریم خصوصی در اینترنت

- پایان نامه در مورد امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- تحقیق درباره امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- مقاله دانشجویی امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT) در قالب پاياننامه

- پروپوزال در مورد امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- گزارش سمینار در مورد امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)

- گزارش کارورزی درباره امنیت، اعتماد و حریم خصوصی در اینترنت اشیا (IoT)