به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

16,500 تومانشناسه فایل: 10647

- حجم فایل ورد: 179.6KB حجم پیدیاف: 377.8KB

- فرمت: فایل Word قابل ویرایش و پرینت (DOCx)

- تعداد صفحات فارسی: 16 انگلیسی: 6

- دانشگاه:University of Lisbon, Lisbon, Portugal

- ژورنال: Proceedings of the second ACM SIGCOMM workshop on Hot topics in software defined networking - HotSDN '13

مقدمه مقاله

عملیات و حفظ یک شبکه کامپیوتری، یک کار دشوار است. برای بیان سیاستهای شبکه سطح بالای لازم، اپراتورهای شبکه به پیکربندی هر دستگاه شبکه به طور مجزا از یک مجموعه ی ناهمگن از راه گزینها، مسیریابها، کادرهای میانی و … نیاز دارند- با استفاده از فروشنده- ویژه و فرمانهای سطح پایین. علاوه بر پیچیدگی پیکربندی، شبکه ها، دینامیکی هستند، و اپراتورها دارای مکانیسم ها کمی برای پاسخ دهی خودکار برای رویدادهای شبکه ای هستند یا اصلا مکانیسمی برای آن ندارند. لذا اعمال سیاستهای لازم در چنین محیط دائما متغیری، دشوار میشود.

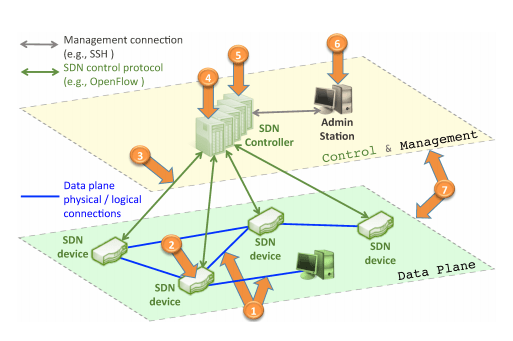

با تفکیک سطح کنترل از سطح داده، که زمینه را برای نمونه ی شبکه سازی تعریف شده ی نرم افزاری فراهم میکند، راه گزینهای شبکه، به دستگاه های ارسال ساده تبدیل میشوند و منطق کنترل در یک کنترل کننده ی متمرکز موضعی، اجرا می گردد – گرچه در اصل از نظر فیزیکی توزیع شده است. در SDN، کنترل کننده، موجودیتی است که رفتار شبکه را دیکته میکند. تمرکز منطقی منطق کنترل در یک ماژول نرم افزاری، که در سرور استاندارد اجرا میشود- سیستم عامل شبکه [2]، مزایای متعددی را ارائه میدهد. اولا، ساده تر است و کمتر مستعد اصلاح سیاستهای شبکه از طریق نرم افزار است، تا از طریق پیکربندیهای دستگاه سطح پایین. ثانیا، یک برنامه کنترل میتواند به طور خودکار به تغییرات جعلی وضعیت شبکه واکنش دهد و لذا سیاستهای سطح بالا را در محل حفظ نماید. ثالثا، تمرکز منطق کنترل در یک کنترل کننده با دانش جهانی وضعیت شبکه، توسعه توابع وضعیت پیچیده تر را ساده میکند. این توانایی، شبکه را برای کنترل سطح داده ی زیربنایی برنامه نویسی میکند که به این ترتیب پیشنهاد ارزش حیاتی SDN است.

SDN، راه های جدیدی را برای حل مسائل قدیمی در شبکه سازی ارائه میدهد (مثلا مسیریابی) در حالیکه به طور همزمان معرفی سیاستهای شبکه ی پیچیده را میسر میسازد، مثل امنیت و قابلیت اطمینان. یک نمونه، اتان میباشد، یک معماری SDN که به مدیران اجازه ی اعمال سیاستهای کنترل دستیابی دانه ریز را میدهد. در عین حال، امنیت و قابلیت اطمینان خود SDN، تاکنون یک موضوع اغماض شده بوده است. به تازگی، این جامعه شروع به بررسی این مسائل کرده است. پوراس و همکارانش، یک هسته اعمال امنیت را در کنترل کننده های SDN ارائه کرده است که دوره ای سازی مبتنی بر امنیت را میسر میسازد. با توسعه ایده اصلی، همین مولفین، FRESCO را ارائه نمودند، چارچوبی برای راحت نمودن توسعه و گسترش برنامه های کاربردی امنیتی در SDN. از آنجاییکه راه گزینی های بازرگانی زیادی اکنون از پروتکل OpenFlow حمایت میکنند، این فناوری، در شماری از شبکه های تولید توسعه یافته است. مسائل امنیت و قابلیت اطمینان، به این ترتیب به یک دغدغه ی جدی برای صنعت محسوب میشوند.

به طور کنجکاوانه ای، دلایل اصلی مورد نظر در مزایای اصلی SDN قرار دارد: قابلیت برنامه ریزی شبکه و تمرکز منطقی کنترل. این قابلیتها واقعا نقص جدید و سطوح حمله را مطرح میکنند، که درهایی را برای تهدیدهای جدید می گشاید که از قبل وجود نداشته اند. شبکه های سنتی دارای “حفاظتهای طبیعی” در برابر چیزی هستند که آسیب پذیری های رایج در سیستم های IT عادی خواهد بود. بویژه، ماهیت بسته (اختصاصی) دستگاه های شبکه، طراحی نسبتا استاتیک آنها، ناهمگنی نرم افزاری و ماهیت نامتمرکز سطح کنترل، دفاع ها در مقابل تهدیدهای رایج را نشان میدهد. به عنوان مثال، یک حمله، یک آسیب پذیری ویژه از یک مجموعه ی ویژه از دستگاه های حاصل از فروشنده ی واحد را نشان میدهد که احتمالا فقط به بخشی از شبکه آسیب وارد میکند. این تنوع، به طور قیاسی در SDN ها کوچکتر است. یک استاندارد عادی (مثلا OpenFlow) در بین فروشندگان و مراجعین همچنین می تواند خطر را با معرفی احتمالی خطاهای رایج در اجراهای موافق پروتکلها و نرم افزار سطح کنترل، افزایش دهد. یک حمله شبیه به Stuxnet، یک کرم کاملا طراحی شده، زیرساخت های شبکه سازی شده ی بسیار ویژه را هدف گیری میکند، که گفته میشود عملیات صدها مورد از این دستگاه را با اصلاح برنامه های کنترل خود و پیکربندیها به طور خودکار دچار نقص ساخته است که میتواند دارای پیامدهای شدیدی در یک شبکه ی به شدت قابل پیکربندی و قابل برنامه ریزی باشد. احتمالا آن از چنین حملات هدف گیری شده ی بیشتر است، هم چنین تهدیدهای دائمی پیشرفته نامیده می شوند که در برابر SDN ها توسعه خواهند یافت، چنانچه فرصت موفقیت، خودش را ارائه دهد.

به طور خلاصه، همانطور که در این مقاله اشاره می شود، SDN ها یک بحران بسیار جذاب را ایجاد میکنند: یک تکامل به شدت نویدبخش معماری های شبکه سازی در برابر یک افزایش خطرناک در سطح تهدید. باید مزایا اولی را با بی اثر کردن خطرات دومی خنثی کنیم. لذا، اثبات میکنیم در این مقاله ی موقعیت، برای نیاز به بررسی امنیت و قابلیت اطمینان، به عنوان خواص کلاس اول SDN های آینده، که باید در طراحی از ساعت اول ساخته شود و نه روی آن رها شود.

ما کار خود را با توصیف بردارهای تهدید متعدد ادامه میدهیم که ممکن است بکارگیری آسیب پذیری های SDN را در بخش 2 میسر نماید. در بخش 3، سوالت آزاد را بررسی میکنیم و طراحی یک پایگاه کنترل SDN امن و قابل اطمینان را به عنوان یک تجسم نمونه از مفهوم مورد دفاع در اینجا شرح میدهیم. در بخش 4، مقاله را نتیجه گیری میکنیم.

ABSTRACT Towards Secure and Dependable Software-Defined Networks

Software-defined networking empowers network operators with more flexibility to program their networks. With SDN, network management moves from codifying functionality in terms of low-level device configurations to building software that facilitates network management and debugging. By separating the complexity of state distribution from network specification, SDN provides new ways to solve long-standing problems in networking — routing, for instance — while simultaneously allowing the use of security and dependability techniques, such as access control or multi-path.

However, the security and dependability of the SDN itself is still an open issue. In this position paper we argue for the need to build secure and dependable SDNs by design. As a first step in this direction we describe several threat vectors that may enable the exploit of SDN vulnerabilities. We then sketch the design of a secure and dependable SDN control platform as a materialization of the concept here advocated. We hope that this paper will trigger discussions in the SDN community around these issues and serve as a catalyser to join efforts from the networking and security & dependability communities in the ultimate goal of building resilient control planes.

Introduction

Operating and maintaining a computer network is an arduous task. To express the required high-level network policies, network operators need to configure each individual network device separately | from a heterogeneous collection of switches, routers, middleboxes, etc. | using vendorspecific and low-level commands. In addition to configuration complexity, networks are dynamic, and operators have little or no mechanisms to automatically respond to network events. It is therefore difficult to enforce the required policies in such a continually changing environment.

With the separation of the control plane from the data plane that lays the ground to the Software Defined Networking paradigm, network switches 1 become simple forwarding devices and the control logic is implemented in a logically centralized controller | though in principle physically distributed [1]. In SDN, the controller is the entity that dictates the network behavior. The logical centralization of the control logic in a software module that runs in a standard server | the network operating system [2] | offers several benefits. First, it is simpler and less error-prone to modify network policies through software, than via low-level device configurations. Second, a control program can automatically react to spurious changes of the network state and thus maintain the high-level policies in place. Third, the centralization of the control logic in a controller with global knowledge of the network state simplifies the development of more sophisticated network functions. This ability to program the network in order to control the underlying data plane is therefore the crucial value proposition of SDN. SDN provides new ways to solve age-old problems in networking (e.g., routing [3]) while simultaneously enabling the introduction of sophisticated network policies, such as security and dependability. An example is Ethane [4], an SDN architecture that allows managers to enforce fine-grained access control policies. However, the security and dependability of the SDN itself has been a neglected topic up to now.

Only very recently has the community started to address these issues. Porras et al. [5] provided a security enforcement kernel in SDN controllers to allow security based prioritization. By extending the original idea, the same authors proposed FRESCO [6], a framework to ease the development and deployment of security applications in SDN. Since many commercial switches now support the OpenFlow 2 protocol [7], this technology has been deployed in a number of production networks. Security and dependability issues are therefore becoming a serious concern for the industry [8, 9].

Curiously, the main causes of concern lie in SDN’s main benefits: network programmability and control logic centralization. These capabilities actually introduce new fault and attack planes, which open the doors for new threats that did not exist before or were harder to exploit. Traditional networks have \natural protections” against what would be common vulnerabilities in regular IT systems. Namely, the closed (proprietary) nature of network devices, their fairly static design, the heterogeneity of software, and the decentralized nature of the control plane represent defenses against common threats. For example, an attack exploiting a peculiar vulnerability of a specific set of devices from a single vendor would potentially harm only part of the network.

This diversity is comparatively smaller in SDNs. A common standard (e.g., OpenFlow) among vendors and clients can also increase the risk, by the possible introduction of common faults in compliant implementations of the protocols and the control plane software. An attack similar to Stuxnet [10], a well-designed worm targeting very specific networked infrastructures, said to have impaired the operation of hundreds of those devices by modifying their control programs and configurations automatically, could have dramatic consequences in a highly configurable and programmable network. It is more than likely that such targeted attacks, also called advanced persistent threats [11], will be developed against SDNs, if the opportunity of success presents itself.

In summary, as we point out in this paper, SDNs bring a very fascinating dilemma: an extremely promising evolution of networking architectures, versus a dangerous increase in the threat surface. We should preserve the benefits of the first, by counteracting the dangers of the second. Therefore we argue, in this position paper, for the need to consider security and dependability as first class properties of future SDNs, which should be built into the design from the first hour and not bolted on.

We continue by describing several threat vectors that may enable the exploit of SDN vulnerabilities in Section 2. In Section 3 we investigate the open questions and sketch the design of a secure and dependable SDN control platform as an example materialization of the concept here advocated. In section 4 we conclude the paper.

- مقاله درمورد به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- به سمت SDN های قابل اطمینان

- پروژه دانشجویی به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- به طرف SDN مطمئن

- پایان نامه در مورد به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- تحقیق درباره به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- مقاله دانشجویی به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد در قالب پاياننامه

- پروپوزال در مورد به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- گزارش سمینار در مورد به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد

- گزارش کارورزی درباره به سوی SDN (شبکه های تعریف شده نرم افزاری) امن و قابل اعتماد